ハッカー視点で見る APT/標的型サイバー攻撃とネットワークセキュリティ

アズビル セキュリティフライデー株式会社

マーケティング部

内田 秀和

更新日:2012/5/18

標的型サイバー攻撃の時代へ

昨年相次いだ、軍事関連企業や政府機関を襲ったサイバー攻撃に代表されるように、セキュリティシーンは”標的型サイバー攻撃の時代”となりました。これに伴いセキュリティ市場には”標的型サイバー攻撃対策”という看板を付けたソリューションが乱立しており、混乱されているセキュリティ担当者も少なくないのではないでしょうか?

弊社は1999年からハッキング技術の研究を核としたセキュリティソリューションの開発を行なってきました。今回は、攻撃者の視点で昨今の標的型サイバー攻撃を分析し、どのような対策が本質的に有効なのかをご説明したいと思います。

マルウェアの侵入を防ぐことは不可能

標的型サイバー攻撃とは、特定の標的(企業や政府組織など)を狙った、プロの犯罪者による窃盗行為です。標的の実在情報(実在する人物や取引先など)を使い、人やコンピュータの脆弱性を突いて、マルウェアを内部に侵入させます。あらゆる手段を講じ、何が何でも侵入を試みる特徴から、APT攻撃(高度で執拗な攻撃)という呼び方をされることもあります。侵入手段としては、スピアメールに添付されたファイルにマルウェアを仕込み、送り込んでくる手法が最近の主流です。しかし、侵入手段は、企業のセキュリティ対策が進めば、また別の穴を探したり、複合的な攻撃を組み合わせるなど進化を続けるため、侵入を防ぎきる事は困難です。また、内部に侵入したマルウェアには、主目的である情報搾取の仕掛けと共に、長期間の工作活動を可能にするために、発見されないための仕掛けも施されていることもセキュリティ対策を難しくしています。

標的型サイバー攻撃の特徴

- 特定の企業や政府組織に狙いを絞ったスパイ活動

- あらゆる手段を使い、マルウェアをターゲットに侵入させる。

- 何年もかけてターゲットに侵入し、派手でないスパイ活動を長期間に行う

「侵入させない」から「侵入されても盗まれない」へ

このように、マルウェアの侵入を防ぎきれない攻撃に対応するためには、考え方を「侵入させない」から「侵入されても盗まれない」に切り替える必要があります。標的型サイバー攻撃は、[侵入]-[工作活動]-[外部連絡]という攻撃チェーンの何処か一箇所でも切ることが出来れば「盗まれない」を達成できるので、「入口対策」「内部対策」「出口対策」をバランスよく施し、「出口」から情報を出さない、そして内部でのマルウェアの「拡散防止」と「早期発見」が重要となります。

セキュリティ対策において、ウィルス対策ソフトやファイヤーウォールなど、侵入させないためのセキュリティ対策を「入口対策」と呼びます、また、ネットワークを利用して情報を外部に持ちだされないためのものを「出口対策」、企業内ネットワーク(イントラネット)において、マルウェアの拡散や盗聴活動を防止したり、監視するものを「内部対策」と呼びます。

内部ネットワークセキュリティの有効性

「入口対策」「内部対策」「出口対策」をバランスよく施すことが重要と書きましたが、攻撃者の視点で標的型サイバー攻撃をみると、その中でも特に「内部対策」に重点を置くことが有効であると言えます。

前述のとおり攻撃者は、企業のセキュリティ対策に応じて、次々と侵入手段を変えてくるため、「入口」で未知なる攻撃によるマルウェアの侵入を防ぎきる事は困難です。また、外部との連絡手段も、時のセキュリティ対策やネットワークトポロジーに合わせて、最適なものを選べばよく、探せば何らかの通信手段は確保できる。というのがハッカーの視点なので、「出口対策」で防ぎきる事も困難です。

一方「内部」には、攻撃者が偽装などの工作を施したくでも困難なポイントがあります。標的型サイバー攻撃の主目的である情報搾取は、内部ネットワークを利用して行われます。攻撃者はマルウェアに長期間の活動を可能にするための”発見されないための仕掛け”を施しますが、ネットワークアクセスを偽装することは困難なため、ネットワークアクセスを監視していれば、必ず証拠が残ります。マルウェア本体は発見できなくても、ネットワーク上には足跡が必ず残るのです。

ネットワークアクセスを監視し、マルウェアの足跡を記録する

1. 拡散時の足跡

マルウェアの種類は数え切れないほどに多いですが、ほとんどのマルウェアが、ファイル共有の仕組みを利用した拡散を試みます。脆弱なパスワードを使用しているアカウントをハッキングする手法も常套手段です。マルウェアが次々と姿(侵入パターン)を変える一方で、この手口が10年前から今日に至るまで有効なのは、Windowsネットワークの仕組みが10年前から建て増しで作られており、基本的な仕組みが変わっていないからです。

2010年に発覚した、イランの核施設を攻撃した兵器級マルウェアstuxnetにも同様の仕掛けが施されていたことも、この手口の有効性の裏付けと言えるのではないでしょうか。そのことから、ネットワーク上のファイルアクセスを監視することで、マルウェアの活動の足跡をつかむことが可能といえます。

ファイルアクセスログを活用したマルウェアの早期発見

ここからは弊社の商品紹介も少し入りますが、ご容赦ください。

ここからは弊社の商品紹介も少し入りますが、ご容赦ください。

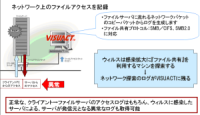

弊社の商品にVISUACT(tm)というパケットキャプチャ型のネットワークアクセスログ生成ソフトウェアがあります。VISUACTは、ファイル共有プロトコルSMB/CIFSプロトコルに対応しているため、一般ユーザによるファイルサーバへのアクセスはもちろん、マルウェアによるファイル共有探索の足跡がログに残ります。

VISUACTは通常、サーバの手前でログを収集しますが、サーバがいきなりマルウェアに感染するわけではなく、最初はスピアメールをうっかり開いたクライアントPCから感染拡大が始まります。早期発見のためには部門サイドでファイルアクセスを監視する必要があります。

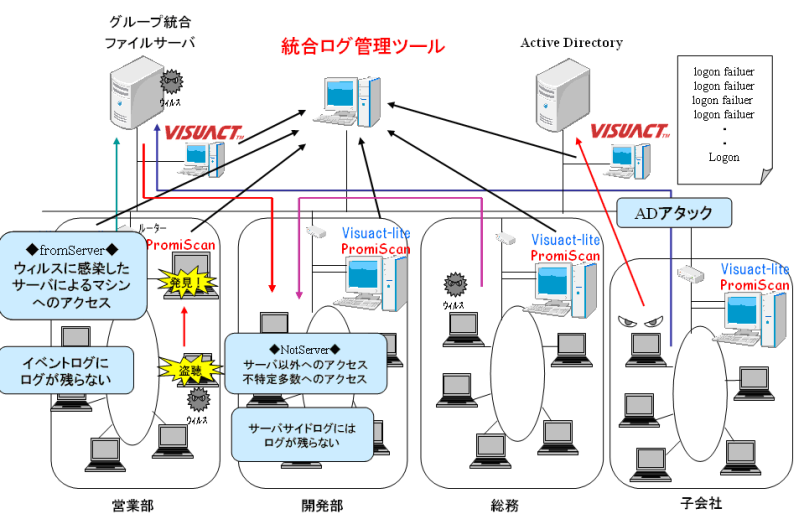

部門サイドでファイルアクセスログを収集するためにVISUACTのlite版であるVisuact-liteをご用意し、部門間のファイルアクセスの記録を可能にしました。

部門サイドでファイルアクセスログを収集するためにVISUACTのlite版であるVisuact-liteをご用意し、部門間のファイルアクセスの記録を可能にしました。

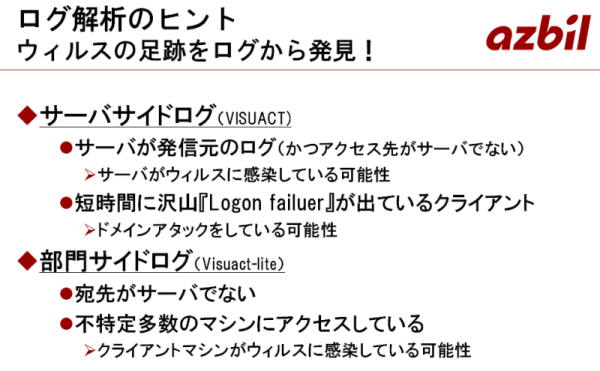

サーバサイドおよび部門サイドで取得したアクセスログには、一般ユーザによる正常なファイルアクセスと、マルウェアによる異常なアクセスのログが混在しています。これまで説明してきた、マルウェアのアクセスの特徴を加味した検索を行うことで、不審なアクセスを抽出することが可能です。そのポイントを次にまとめます。

不審なアクセスを抽出するログ解析のポイント

統合ログ管理ツール等により、これらのポイントに注目した解析を行うことで、マルウェアによる不審なアクセスを抽出し、マルウェアに感染した可能性があるPCを特定することが可能になります。

2. ネットワーク盗聴の足跡

ネットワークアクセスに注目すると、マルウェアや盗聴ツールによるネットワーク盗聴をしているPCを発見することも可能です。詳しい説明は省略しますが、ネットワーク盗聴を行うには、PC(のNIC)を”プロミスキャス”というモードに切替える必要があります。

ネットワークアクセスに注目すると、マルウェアや盗聴ツールによるネットワーク盗聴をしているPCを発見することも可能です。詳しい説明は省略しますが、ネットワーク盗聴を行うには、PC(のNIC)を”プロミスキャス”というモードに切替える必要があります。

ネットワークに流れている全パケットを無差別に受信するNICのモード。感染したPCのローカル盗聴や、スイッチを騙すための偽装パケットの送出など、盗聴活動に必須

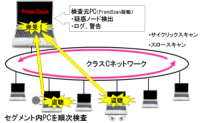

プロミスキャスモードのPCの早期発見

弊社のPromiScanⅣは、ネットワーク側から各ノードをスキャンして、プロミスキャスになっているPCを発見するソフトウェアです(特許取得済)。定期的にネットワークをスキャンし、プロミスキャスのON/OFF状態が変化する危険なノードを発見するとsysylogを送信しますので、統合ログ管理ツールと組み合わせた全社監視システムを構築することも可能です。

弊社のPromiScanⅣは、ネットワーク側から各ノードをスキャンして、プロミスキャスになっているPCを発見するソフトウェアです(特許取得済)。定期的にネットワークをスキャンし、プロミスキャスのON/OFF状態が変化する危険なノードを発見するとsysylogを送信しますので、統合ログ管理ツールと組み合わせた全社監視システムを構築することも可能です。

*PromiScanⅣは、アメリカのセキュリティ機関であるSANS/FBIの推奨ツールにも選ばれています。

Visuact-lite及びPromiScanⅣと統合ログ管理ツールを組み合わせた全社監視イメージ

おわりに ~軍事産業や大規模ユーザでなければ関係ないのか?

ニュース等で話題になる標的型サイバー攻撃の被害者(社)は、軍事産業や政府機関及び、大規模ユーザばかりです。では、軍事産業でも大企業でもない企業は関係ないのでしょうか?もしそう考えられているとすれば、それこそが攻撃者の思う壺です。攻撃者は、「軍事産業や大手企業はそれなりにセキュリティ対策を施しているだろう」と考え、直接狙わずに”踏み台”を利用します。例えば、ターゲットと取引のある企業をまず狙い、その”踏み台企業”内でマルウェアを蔓延させ、ターゲット企業とメールをやりとりする担当者を介してターゲットにマルウェアを送り込みます。昨年発覚した重工メーカへの攻撃は、そのメーカが所属している協会を踏み台にした攻撃だということをご存知じの方も多いのではないでしょうか?企業規模や業種に関係なく、すべての企業、組織が標的になり得るということを忘れてはいけないのです。